Уязвимости позволяют вмешиваться в работу базовых станций, блокировать входящие вызовы на устройство, отключать абонента от сети, отправлять поддельные SMS, прослушивать и манипулировать трафиком пользовательских данных.

При проведении исследования команда KAIST из Южной Кореи использовала метод фаззинга (fuzzing), разработав для тестов сети инструмент LTEFuzz. Этот способ предполагает тестирование объекта путем использования неправильных, нетипичных или случайно сгенерированных входных параметров и последующий поиск отклонений в его работе. Фаззинг обычно применяют для анализа уязвимостей приложений и компьютерных систем, но корейцы решили использовать его для тестирования сотовой сети.

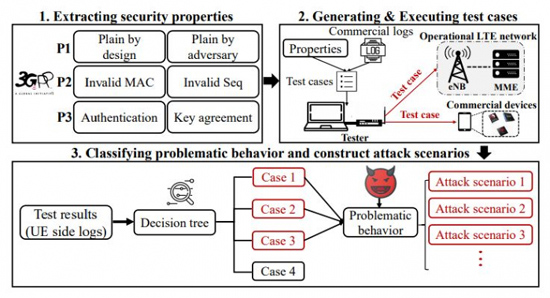

Предложенный подход включает три основных этапа динамического полуавтоматического тестирования безопасности:

1.Извлечение свойств безопасности (Extracting security properties): сначала проводится анализ стандартов LTE в части процедур уровня управления с особым вниманием к аспектам безопасности. На основе анализа создаются три свойства безопасности, которым должны следовать сеть и мобильные устройства для защиты от неизвестных угроз безопасности.

2.Генерация и исполнение тестовых случаев (Generating & Executing test cases): создаются тестовые образцы для выявления ситуаций, в которых целевой компонент плоскости управления нарушает свойства безопасности. Затем тестовые случаи отправляются целевым сетевым компонентам с использованием реализаций LTE с открытым исходным кодом (srsLTE для восходящей линии связи и openLTE для нисходящей линии связи).

3.Классификация проблемного поведения и построение сценариев атак (Classifying problematic behavior and construct attack scenarios): для выявления проблемных ответов и изменений состояния на стороне мобильного устройства строится простое дерево решений и по каждому случаю анализируются сценарии атаки. Модель учитывает журналы и состояния плоскости управления исключительно на стороне устройства.

Обзор LTEFuzz

Такой подход дал обильный результат. В ходе исследования было обнаружено 36 новых уязвимостей в протоколе LTE. Эти недостатки содержатся как в самом протоколе, так и в решениях отдельных производителей оборудования. Кроме того, тесты показали 15 уже выявленных ранее проблем с безопасностью сетей четвертого поколения, что свидетельствует об успешной апробации метода.

Найденные уязвимости позволяют злоумышленникам вмешиваться в работу базовых станций, блокировать входящие вызовы на устройство, отключать пользователей от мобильной сети, отправлять поддельные SMS-сообщения, а также прослушивать и манипулировать трафиком пользовательских данных.

Команда KAIST сообщила, что уведомила о результатах исследования 3GPP, GSMA, а также производителей чипсетов и сетевого оборудования, которое было задействовано при работе с LTEFuzz. Поскольку процедуры тестирования касались соединений LTE в их начальных состояниях перед любым обменом криптографическими ключами, в будущих тестах могут быть обнаружены новые уязвимости. По словам исследователей, они планируют и дальше работать над поиском проблем безопасности сетей.

Источник: nag.ru